Cifra - Cipher

Na criptografia , uma cifra (ou cifra ) é um algoritmo para realizar a criptografia ou descriptografia - uma série de etapas bem definidas que podem ser seguidas como um procedimento. Um termo alternativo, menos comum, é cifragem . Cifrar ou codificar é converter informações em cifras ou códigos. Na linguagem comum, "cifra" é sinônimo de " código ", pois ambos são um conjunto de etapas que criptografam uma mensagem; no entanto, os conceitos são distintos na criptografia, especialmente na criptografia clássica .

Os códigos geralmente substituem cadeias de caracteres de comprimento diferente na saída, enquanto as cifras geralmente substituem o mesmo número de caracteres que são inseridos. Existem exceções e alguns sistemas de criptografia podem usar um pouco mais ou menos caracteres na saída em relação ao número que foi inserido.

Códigos operados pela substituição de acordo com um grande livro de códigos que vinculava uma sequência aleatória de caracteres ou números a uma palavra ou frase. Por exemplo, "UQJHSE" poderia ser o código para "Continuar para as seguintes coordenadas." Ao usar uma cifra, a informação original é conhecida como texto simples e a forma criptografada como texto cifrado . A mensagem de texto cifrado contém todas as informações da mensagem de texto simples, mas não está em um formato legível por um ser humano ou computador sem o mecanismo adequado para descriptografá-lo.

A operação de uma cifra geralmente depende de uma parte da informação auxiliar, chamada de chave (ou, no jargão tradicional da NSA , uma cripto - variável ). O procedimento de criptografia varia de acordo com a chave, o que altera a operação detalhada do algoritmo. Uma chave deve ser selecionada antes de usar uma cifra para criptografar uma mensagem. Sem o conhecimento da chave, deve ser extremamente difícil, senão impossível, descriptografar o texto cifrado resultante em texto simples legível.

A maioria das cifras modernas podem ser categorizadas de várias maneiras

- Por trabalharem em blocos de símbolos geralmente de tamanho fixo ( cifras de bloco ) ou em um fluxo contínuo de símbolos ( cifras de fluxo ).

- Se a mesma chave é usada para criptografia e descriptografia ( algoritmos de chave simétrica ) ou se uma chave diferente é usada para cada um ( algoritmos de chave assimétrica ). Se o algoritmo for simétrico, a chave deve ser conhecida do destinatário e do remetente e de mais ninguém. Se o algoritmo for assimétrico, a chave de codificação é diferente, mas intimamente relacionada à chave de decifração. Se uma chave não puder ser deduzida da outra, o algoritmo de chave assimétrica possui a propriedade de chave pública / privada e uma das chaves pode ser tornada pública sem perda de confidencialidade.

Etimologia

O sistema numérico romano era muito complicado, em parte porque não havia o conceito de zero. O sistema de numeração arábica se espalhou do mundo árabe para a Europa na Idade Média . Nessa transição, a palavra árabe para zero صفر ( sifr ) foi adotada no latim medieval como cifra e, em seguida, no francês médio como cifre . Isto eventualmente levou à palavra Inglês cipher (minoria ortografia cifra ). Uma teoria de como o termo passou a se referir à codificação é que o conceito de zero era confuso para os europeus e, portanto, o termo passou a se referir a uma mensagem ou comunicação que não era facilmente compreendida.

O termo cifra também foi usado posteriormente para se referir a qualquer dígito árabe, ou para cálculos usando-os, portanto, codificar texto na forma de algarismos arábicos é literalmente converter o texto em "cifras".

Códigos Versus

Em uso não técnico, um " código (secreto) " normalmente significa uma "cifra". Nas discussões técnicas, no entanto, as palavras "código" e "cifra" referem-se a dois conceitos diferentes. Os códigos funcionam no nível do significado - ou seja, palavras ou frases são convertidas em outra coisa e essa fragmentação geralmente encurta a mensagem.

Um exemplo disso é o código telegráfico comercial que foi usado para encurtar as mensagens telegráficas longas que resultaram da celebração de contratos comerciais usando troca de telegramas .

Outro exemplo é dado por cifras de palavras inteiras, que permitem ao usuário substituir uma palavra inteira por um símbolo ou caractere, da mesma forma que os japoneses utilizam os caracteres Kanji (japoneses) para complementar seu idioma. ex "A rápida raposa marrom pula sobre o cachorro preguiçoso" torna-se "O rápido marrom 狐 pula 上 o preguiçoso 犬".

As cifras, por outro lado, funcionam em um nível inferior: o nível de letras individuais, pequenos grupos de letras ou, em esquemas modernos, bits e blocos de bits individuais. Alguns sistemas usavam códigos e cifras em um sistema, usando superencifragem para aumentar a segurança. Em alguns casos, os termos códigos e cifras também são usados como sinônimos para substituição e transposição.

Historicamente, a criptografia foi dividida em uma dicotomia de códigos e cifras; e a codificação tinha sua própria terminologia, análoga à das cifras: " codificação , codetexto , decodificação " e assim por diante.

No entanto, os códigos têm uma variedade de desvantagens, incluindo suscetibilidade à criptoanálise e a dificuldade de gerenciar um livro de código complicado . Por causa disso, os códigos caíram em desuso na criptografia moderna e as cifras são a técnica dominante.

Tipos

Existem vários tipos diferentes de criptografia. Os algoritmos usados anteriormente na história da criptografia são substancialmente diferentes dos métodos modernos, e as cifras modernas podem ser classificadas de acordo com como operam e se usam uma ou duas chaves.

Histórico

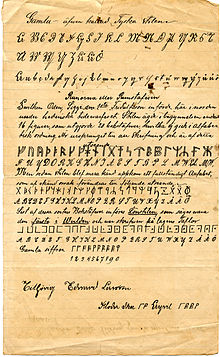

Cifras históricas de caneta e papel usadas no passado às vezes são conhecidas como cifras clássicas . Eles incluem cifras de substituição simples (como ROT13 ) e cifras de transposição (como uma Cifra Rail Fence ). Por exemplo, "GOOD DOG" pode ser criptografado como "PLLX XLP", onde "L" substitui "O", "P" substitui "G" e "X" substitui "D" na mensagem. A transposição das letras "GOOD DOG" pode resultar em "DGOGDOO". Essas cifras e exemplos simples são fáceis de decifrar, mesmo sem pares de texto simples-texto cifrado.

Cifras simples foram substituídas por cifras de substituição polialfabéticas (como a Vigenère ) que mudaram o alfabeto de substituição para cada letra. Por exemplo, "GOOD DOG" pode ser criptografado como "PLSX TWF", onde "L", "S" e "W" substituem "O". Mesmo com uma pequena quantidade de texto simples conhecido ou estimado, cifras de substituição polialfabética simples e cifras de transposição de carta projetadas para criptografia em papel e caneta são fáceis de quebrar. É possível criar uma cifra de papel e caneta segura com base em um bloco de uso único , mas as desvantagens usuais dos blocos de uso único se aplicam.

Durante o início do século XX, máquinas eletromecânicas foram inventadas para fazer criptografia e descriptografia usando transposição, substituição polialfabética e uma espécie de substituição "aditiva". Em máquinas de rotor , vários discos de rotor forneceram substituição polialfabética, enquanto placas de plugue forneceram outra substituição. As chaves foram facilmente alteradas trocando os discos do rotor e os fios do painel de encaixe. Embora esses métodos de criptografia fossem mais complexos do que os esquemas anteriores e exigissem máquinas para criptografar e descriptografar, outras máquinas, como a British Bombe, foram inventadas para quebrar esses métodos de criptografia.

Moderno

Os métodos de criptografia modernos podem ser divididos por dois critérios: por tipo de chave usada e por tipo de dados de entrada.

Por tipo de chave usada, as cifras são divididas em:

- algoritmos de chave simétrica ( criptografia de chave privada ), onde uma mesma chave é usada para criptografia e descriptografia, e

- algoritmos de chave assimétrica ( criptografia de chave pública ), onde duas chaves diferentes são usadas para criptografar e descriptografar.

Em um algoritmo de chave simétrica (por exemplo, DES e AES ), o remetente e o receptor devem ter uma chave compartilhada configurada com antecedência e mantida em segredo de todas as outras partes; o remetente usa essa chave para criptografar e o receptor usa a mesma chave para descriptografar. A cifra Feistel usa uma combinação de técnicas de substituição e transposição. A maioria dos algoritmos de criptografia de bloco é baseada nesta estrutura. Em um algoritmo de chave assimétrica (por exemplo, RSA ), existem duas chaves separadas: uma chave pública é publicada e permite que qualquer remetente execute a criptografia, enquanto uma chave privada é mantida em segredo pelo receptor e permite que apenas essa pessoa execute a descriptografia correta.

As cifras podem ser distinguidas em dois tipos pelo tipo de dados de entrada:

- cifras de bloco , que criptografam blocos de dados de tamanho fixo e

- cifras de fluxo , que criptografam fluxos contínuos de dados.

Tamanho da chave e vulnerabilidade

Em um ataque matemático puro, (ou seja, sem qualquer outra informação para ajudar a quebrar uma cifra), dois fatores contam acima de tudo:

- Potência computacional disponível, ou seja, a potência computacional que pode ser utilizada para resolver o problema. É importante observar que o desempenho / capacidade média de um único computador não é o único fator a ser considerado. Um adversário pode usar vários computadores ao mesmo tempo, por exemplo, para aumentar substancialmente a velocidade da busca exaustiva por uma chave (isto é, ataque de "força bruta").

- Tamanho da chave , ou seja, o tamanho da chave usada para criptografar uma mensagem. À medida que o tamanho da chave aumenta, também aumenta a complexidade da pesquisa exaustiva, a ponto de se tornar impraticável quebrar a criptografia diretamente.

Uma vez que o efeito desejado é a dificuldade computacional, em teoria escolheríamos um algoritmo e o nível de dificuldade desejado e, portanto, decidiríamos o comprimento da chave de acordo.

Um exemplo desse processo pode ser encontrado em Key Length, que usa vários relatórios para sugerir que uma cifra simétrica com 128 bits , uma cifra assimétrica com chaves de 3072 bits e uma cifra de curva elíptica com 512 bits, todas têm dificuldade semelhante no momento.

Claude Shannon provou, usando considerações da teoria da informação, que qualquer cifra teoricamente inquebrável deve ter chaves que são pelo menos tão longas quanto o texto simples e usadas apenas uma vez: teclado único .

Veja também

- Cifra Autokey

- Codificação de capa

- Software de criptografia

- Lista de textos cifrados

- Esteganografia

- Código telegráfico

Notas

Referências

- Richard J. Aldrich, GCHQ: A História Sem Censura da Agência de Inteligência Mais Secreta da Grã-Bretanha , HarperCollins, julho de 2010.

- Helen Fouché Gaines, "Cryptanalysis", 1939, Dover. ISBN 0-486-20097-3

- Ibrahim A. Al-Kadi , "As origens da criptologia : as contribuições árabes", Cryptologia , 16 (2) (abril de 1992) pp. 97-126.

- David Kahn , The Codebreakers - The Story of Secret Writing ( ISBN 0-684-83130-9 ) (1967)

- David A. King , The ciphers of the monks - Uma notação numérica esquecida da Idade Média , Stuttgart: Franz Steiner, 2001 ( ISBN 3-515-07640-9 )

- Abraham Sinkov , Elementary Cryptanalysis: A Mathematical Approach , Mathematical Association of America, 1966. ISBN 0-88385-622-0

- William Stallings , Criptografia e Segurança de Rede, princípios e práticas, 4ª Edição

- Stinson, Douglas R. (1995), Cryptogtaphy / Theory and Practice , CRC Press, ISBN 0-8493-8521-0