SecureDrop - SecureDrop

| |

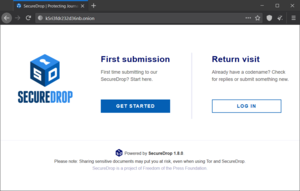

Captura de tela da interface SecureDrop Source.

| |

| Autor (es) original (is) | |

|---|---|

| Desenvolvedor (s) | Fundação Liberdade de Imprensa |

| lançamento inicial | 15 de outubro de 2013 |

| Versão estável | 2.0.2 / 12 de agosto de 2021

|

| Repositório | |

| Escrito em | Pitão |

| Sistema operacional | Linux |

| Modelo | Comunicação segura |

| Licença | GNU Affero General Public License , versão 3 |

| Local na rede Internet | securerop |

SecureDrop é uma plataforma de software livre para comunicação segura entre jornalistas e fontes ( denunciantes ). Ele foi originalmente projetado e desenvolvido por Aaron Swartz e Kevin Poulsen sob o nome de DeadDrop . James Dolan também co-criou o software.

História

Após a morte de Aaron Swartz, a primeira instância da plataforma foi lançada sob o nome de Strongbox pela equipe da The New Yorker em 15 de maio de 2013. A Freedom of the Press Foundation assumiu o desenvolvimento de DeadDrop sob o nome de SecureDrop , e desde então ajudou com seu instalação em várias organizações de notícias, incluindo ProPublica , The Guardian , The Intercept e The Washington Post .

Segurança

SecureDrop usa a rede de anonimato Tor para facilitar a comunicação entre denunciantes , jornalistas e organizações de notícias. Sites SecureDrop são, portanto, acessíveis apenas como serviços cebola na rede Tor. Depois que um usuário visita um site SecureDrop, ele recebe um nome de código gerado aleatoriamente. Este nome de código é usado para enviar informações a um autor ou editor específico por meio de upload. Jornalistas investigativos podem entrar em contato com o denunciante por meio de mensagens SecureDrop. Portanto, o denunciante deve anotar seu codinome aleatório.

O sistema utiliza servidores privados segregados que estão em posse da organização de notícias. Os jornalistas usam duas unidades flash USB e dois computadores pessoais para acessar os dados do SecureDrop. O primeiro computador pessoal acessa o SecureDrop através da rede Tor, e o jornalista usa a primeira unidade flash para baixar dados criptografados do servidor drop seguro. O segundo computador pessoal não se conecta à Internet e é apagado a cada reinicialização. A segunda unidade flash contém um código de descriptografia . O primeiro e o segundo pen drives são inseridos no segundo computador pessoal, e o material fica à disposição do jornalista. O computador pessoal é desligado após cada uso.

A Freedom of the Press Foundation declarou que fará com que o código SecureDrop e o ambiente de segurança sejam auditados por um terceiro independente antes de cada lançamento de versão principal e, em seguida, publique os resultados. A primeira auditoria foi conduzida por pesquisadores de segurança da Universidade de Washington e Bruce Schneier . A segunda auditoria foi conduzida pela Cure53 , uma empresa de segurança alemã.

SecureDrop sugere fontes que desativam o JavaScript para proteger o anonimato.

Organizações proeminentes usando SecureDrop

A Freedom of the Press Foundation agora mantém um diretório oficial de instâncias SecureDrop. Esta é uma lista parcial de ocorrências em organizações noticiosas de destaque.

| Nome da Organização | Data de implementação |

|---|---|

| O Nova-iorquino | 15 de maio de 2013 |

| Forbes | 29 de outubro de 2013 |

| Bivol | 30 de outubro de 2013 |

| ProPublica | 27 de janeiro de 2014 |

| A interceptação | 10 de fevereiro de 2014 |

| San Francisco Bay Guardian | 18 de fevereiro de 2014 |

| The Washington Post | 5 de junho de 2014 |

| O guardião | 6 de junho de 2014 |

| The Globe and Mail | 4 de março de 2015 |

| Radio-Canada | 20 de janeiro de 2016 |

| Canadian Broadcasting Corporation | 29 de janeiro de 2016 |

| Associated Press | 18 de outubro de 2016 |

| O jornal New York Times | 15 de dezembro de 2016 |

| Notícias BuzzFeed | 21 de dezembro de 2016 |

| EUA hoje | 22 de fevereiro de 2017 |

| Bloomberg News | Desconhecido |

| Jornal de Wall Street | Desconhecido |

| Aftenposten | Desconhecido |

| Divulgar | Desconhecido |

| Australian Broadcasting Corporation | 28 de novembro de 2019 |

Prêmios

- 2016: Fundação do Software Livre , Prêmio Software Livre, Prêmio para Projetos de Benefício Social